Co to jest Safari w iPhone? Przewodnik po przeglądarce

6 dni temu finky 6 dni temu

Safari to wbudowana przeglądarka internetowa na urządzeniach Apple, takich jak iPhone, iPad oraz komputery Mac. Jest to narzędzie, które umożliwia użytkownikom przeglądanie stron internetowych, wyszukiwanie informacji, oglądanie filmów online oraz korzystanie z różnorodnych aplikacji webowych. Safari na iPhone charakteryzuje się szybkim działaniem, intuicyjnym interfejsem oraz zaawansowanymi funkcjami bezpieczeństwa. Dzięki integracji z ekosystemem Apple, użytkownicy mogą synchronizować swoje zakładki, historię przeglądania oraz hasła między różnymi urządzeniami. Safari wspiera również nowoczesne technologie webowe, co sprawia, że jest idealnym narzędziem do codziennego korzystania z internetu.

**Safari na iPhone: Kompletny przewodnik po funkcjach i ustawieniach przeglądarki Apple**

**Wprowadzenie**

Safari to domyślna przeglądarka internetowa na urządzeniach Apple, w tym iPhone. Oferuje szereg funkcji i ustawień, które umożliwiają użytkownikom efektywne przeglądanie internetu.

**Podstawowe funkcje**

1. **Pasek adresu**: Wprowadź adres URL lub wyszukiwane hasło.

2. **Zakładki**: Dodawaj strony do zakładek, aby łatwo do nich wrócić.

3. **Historia przeglądania**: Przeglądaj historię odwiedzonych stron.

4. **Tryb prywatny**: Przeglądaj bez zapisywania historii.

**Zaawansowane funkcje**

1. **Czytnik Safari**: Uproszczony widok artykułów bez reklam.

2. **Lista Czytelnicza**: Zapisuj artykuły do późniejszego przeczytania.

3. **Udostępnianie stron**: Wysyłaj linki przez wiadomości, e-mail lub media społecznościowe.

**Ustawienia prywatności**

1. **Blokowanie śledzenia między witrynami**: Zwiększa prywatność użytkownika.

2. **Blokowanie wyskakujących okienek**: Zapobiega niechcianym reklamom.

3. **Zarządzanie danymi witryn**: Usuwanie plików cookie i danych stron.

**Dostosowywanie Safari**

1. **Motywy i wygląd strony startowej**: Personalizuj wygląd przeglądarki.

2. **Rozszerzenia Safari**: Dodawaj funkcjonalności za pomocą rozszerzeń z App Store.

Safari na iPhone oferuje szeroki wachlarz narzędzi, które ułatwiają codzienne korzystanie z internetu, dbając jednocześnie o bezpieczeństwo i prywatność użytkowników.

**Jak efektywnie korzystać z Safari na iPhone: Porady i triki dla użytkowników**

1. **Zakładki i Ulubione**: Dodawaj często odwiedzane strony do zakładek lub ulubionych, aby mieć do nich szybki dostęp.

2. **Tryb Czytania**: Używaj trybu czytania, aby usunąć reklamy i inne rozpraszacze z artykułów.

3. **Prywatne Przeglądanie**: Włącz tryb prywatnego przeglądania, aby nie zapisywać historii przeglądania i ciasteczek.

4. **Skróty Klawiaturowe**: Korzystaj ze skrótów klawiaturowych na zewnętrznej klawiaturze, aby przyspieszyć nawigację.

5. **Zarządzanie Kartami**: Używaj gestów do zarządzania otwartymi kartami; przeciągnij w lewo lub prawo, aby je zamknąć.

6. **Czytnik QR Kodów**: Skorzystaj z wbudowanego czytnika QR kodów w Safari, aby szybko otwierać strony internetowe.

7. **Autouzupełnianie Formularzy**: Włącz autouzupełnianie formularzy, aby szybciej wypełniać dane kontaktowe i płatności.

8. **Blokowanie Treści**: Zainstaluj rozszerzenia blokujące reklamy i inne niechciane treści dla lepszego doświadczenia przeglądania.

9. **Historia Przeglądania**: Regularnie czyść historię przeglądania i dane witryn, aby utrzymać wydajność przeglądarki.

10. **Synchronizacja z iCloud**: Synchronizuj zakładki, historię i otwarte karty między urządzeniami za pomocą iCloud.

11. **Skróty Siri**: Twórz skróty Siri dla często odwiedzanych stron internetowych dla szybszego dostępu głosowego.

12. **Tryb Pełnoekranowy**: Korzystaj z trybu pełnoekranowego podczas oglądania filmów lub prezentacji online dla lepszego widoku.

13. **Przeszukiwanie Strony**: Używaj funkcji „Znajdź na stronie”, aby szybko znaleźć konkretne informacje na danej stronie internetowej.

14. **Ochrona Prywatności**: Włącz funkcje ochrony prywatności takie jak „Zapobieganie śledzeniu między witrynami” w ustawieniach Safari.

**Bezpieczeństwo i prywatność w Safari na iPhone: Jak chronić swoje dane podczas przeglądania internetu**

Safari na iPhone oferuje szereg funkcji, które pomagają chronić Twoje dane podczas przeglądania internetu. Oto kilka kluczowych kroków, które możesz podjąć:

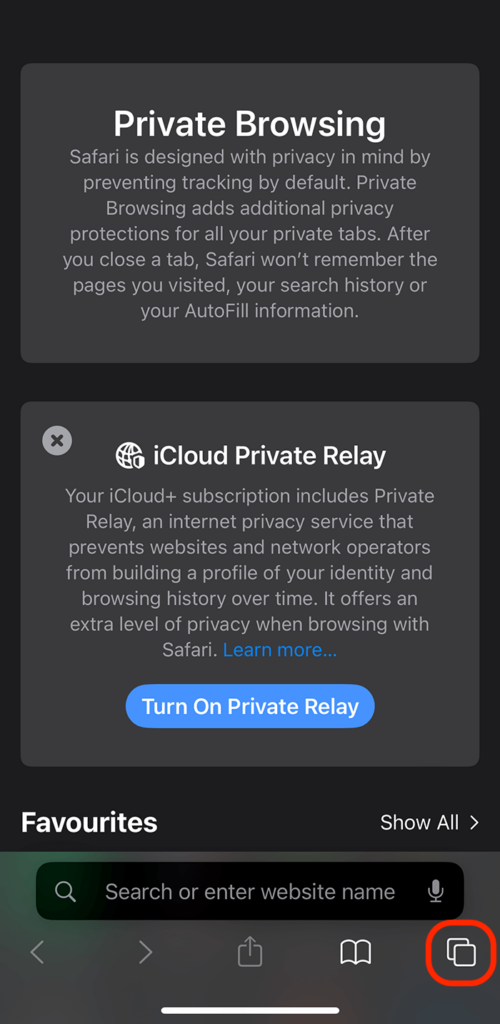

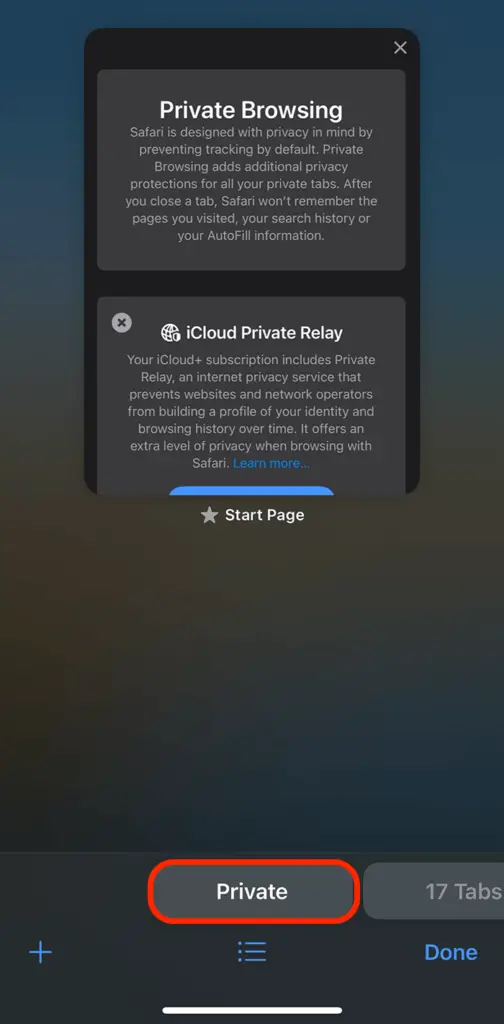

1. **Włącz tryb prywatny**: Tryb prywatny nie zapisuje historii przeglądania ani plików cookie. Aby go włączyć, otwórz Safari, dotknij ikony kart, a następnie wybierz „Prywatne”.

2. **Blokowanie śledzenia między witrynami**: W ustawieniach Safari możesz włączyć opcję „Zapobiegaj śledzeniu między witrynami”. Przejdź do Ustawienia > Safari > Prywatność i bezpieczeństwo.

3. **Inteligentne zapobieganie śledzeniu**: Ta funkcja automatycznie blokuje trackery, które próbują śledzić Twoje działania online.

4. **Blokowanie wyskakujących okienek**: Włącz blokowanie wyskakujących okienek w Ustawienia > Safari > Blokuj wyskakujące okienka.

5. **Ostrzeżenia o fałszywych stronach internetowych**: Safari może ostrzegać Cię przed odwiedzeniem potencjalnie niebezpiecznych stron. Włącz tę opcję w Ustawienia > Safari > Ostrzeżenie o fałszywej stronie internetowej.

6. **Zarządzanie plikami cookie**: Możesz zarządzać plikami cookie i danymi witryn w Ustawienia > Safari > Zaawansowane > Dane witryn.

7. **Używanie silnych haseł**: Korzystaj z funkcji automatycznego tworzenia silnych haseł przez Safari oraz przechowuj je bezpiecznie w Pęku kluczy iCloud.

8. **Aktualizacje systemu i aplikacji**: Regularnie aktualizuj system operacyjny i aplikacje, aby korzystać z najnowszych zabezpieczeń.

Stosując te kroki, zwiększysz swoje bezpieczeństwo i prywatność podczas korzystania z internetu na iPhone za pomocą przeglądarki Safari.

Safari to wbudowana przeglądarka internetowa na urządzeniach Apple, takich jak iPhone, iPad oraz komputery Mac. Jest to narzędzie umożliwiające użytkownikom przeglądanie stron internetowych, korzystanie z wyszukiwarek, a także zarządzanie zakładkami i historią przeglądania. Safari wyróżnia się szybkością działania, intuicyjnym interfejsem oraz integracją z ekosystemem Apple, co pozwala na płynne przechodzenie między urządzeniami. Przeglądarka ta oferuje również zaawansowane funkcje prywatności i bezpieczeństwa, takie jak blokowanie śledzenia przez strony trzecie oraz tryb prywatny. Dzięki tym cechom Safari jest cenionym narzędziem dla użytkowników produktów Apple, którzy cenią sobie wygodę i bezpieczeństwo podczas korzystania z internetu.

Napisz komentarz… Anuluj pisanie odpowiedzi

Twój adres e-mail nie zostanie opublikowany. Wymagane pola są oznaczone *

Zapamiętaj moje dane w tej przeglądarce podczas pisania kolejnych komentarzy.

Niniejszym wyrażam zgodę na przetwarzanie przez FunkyMedia prowadzącego działalność gospodarczą pod firmą "Aneta Magdalena Cyrańska" w Santa Cruz de Tenerife, Espana, 38630 Costa Del Silencio, Calle Chasna 8/129, NIF: Y9694251H moich danych osobowych, takich jak imię lub pseudonim oraz adres e-mail, w celu świadczenia usług drogą elektroniczną.

Administratorem danych osobowych jest FunkyMedia prowadzącego działalność gospodarczą pod firmą "Aneta Magdalena Cyrańska" w Santa Cruz de Tenerife, Espana, 38630 Costa Del Silencio, Calle Chasna 8/129, NIF: Y9694251H. Dane (imię lub pseudonim, adres e-mail) są przetwarzane w celu świadczenia usług drogą elektroniczną (korzystanie z funkcjonalności strony internetowej) na podstawie art. 6 ust. 1 lit. a i b RODO. Podanie danych jest dobrowolne, jednak odmowa ich podania uniemożliwi wykonanie usługi. Dane osobowe będą przetwarzane do czasu realizacji celu, dla jakiego zostały zebrane. Dane nie będą profilowane ani przetwarzane w sposób zautomatyzowany, przekazywane do państw trzecich ani organizacji międzynarodowych. Odbiorcami danych są inni użytkownicy strony internetowej oraz pracownicy Administratora zajmujący się obsługą strony internetowej. Przysługuje Państwu prawo do dostępu do swoich danych, sprostowania, ograniczenia przetwarzania, wniesienia skargi do organu nadzorczego, cofnięcia zgody na przetwarzanie danych (nie ma to jednak wpływu na wcześniejsze przetwarzanie danych) oraz ich usunięcia. Administrator nie wyznaczył inspektora ochrony danych.

Potwierdzam zapoznanie się z regulaminem świadczenia usług drogą elektroniczną .

Potwierdzam zapoznanie się z polityką prywatności .

Akceptuję wszystkie powyższe zgody.

Używamy ciasteczek!

Strona korzysta z plików „Cookies” - plików tekstowych umieszczanych na Państwa komputerze usprawniających korzystanie ze świadczonych przez nas usług. Pliki Cookies można wyłączyć zmieniając ustawienia przeglądarki. Więcej o plikach Cookies znajdą Państwo w Polityce Prywatności .

Jak zresetować telefon Samsung? Reset twardy i miękki

Google Pixel otrzymuje lipcową aktualizację zabezpieczeń Androida 2024 – co nowego dla użytkowników?

Jak przenieść aplikacje na kartę SD

Jak podłączyć telefon do telewizora przez HDMI. Mamy rozwiązania

90+ złośliwych androidowych programów grasuje w sklepie Google Play

Jak przenieść dane z Huawei na Samsung? Oto jak to zrobić po prostu

Jak włączyć tryb incognito na iphone i prywatnie przeglądać strony.

Tryb incognito na iPhone to niezwykle przydatna i wygodna funkcja, która pozwala zachować prywatność i anonimowość w Internecie. Pozwól, że wyjaśnię dokładnie, czym jest tryb incognito, jakie daje korzyści i jak aktywować tę opcję zarówno w domyślnej przeglądarce Safari, jak i innych popularnych aplikacjach.

- 1.1 1. Ukrywa Twoją aktywność online

- 1.2 2. Chroni przed śledzeniem i wścibskimi oczami

- 1.3 3. Umożliwia prywatne logowanie się na stronach www

- 1.4 4. Nie pozostawia niepotrzebnych plików na Twoim urządzeniu

- 3.1 YouTube

- 3.2 Facebook

- 4 Co dokładnie jest blokowane w trybie incognito? Dlaczego prywatność przeglądania internetu?

- 5 Czy tryb incognito zapewnia pełną anonimowość w Sieci?

Dlaczego warto korzystać z trybu incognito i przeglądać w takim trybie strony www?

Tryb incognito, zwany również trybem prywatnym lub trybem przeglądania w ukryciu, to świetne rozwiązanie, jeśli zależy Ci na prywatności w Internecie. Włączenie tego trybu daje szereg zalet:

1. Ukrywa Twoją aktywność online

Gdy włączysz tryb incognito, iPhone przestaje zapisywać informacje o odwiedzanych stronach, wyszukiwanych hasłach, logowaniach czy wypełnianych formularzach. Przeglądarka nie zostawia żadnych śladów Twojej obecności w Internecie. Strony www lub reklamodawcy nie są w stanie śledzić Twoich działań online ani tworzyć trafnego profilu reklamowego, jeśli używasz trybu prywatnego na iPhone oraz iPad. Tryb incognito gwarantuje Ci pełną prywatność i anonimowość w sieci.

2. Chroni przed śledzeniem i wścibskimi oczami

W normalnym trybie przeglądania iPhone zapisuje wszystkie informacje, które mogą posłużyć do zidentyfikowania i śledzenia użytkownika, ale Safari nie będzie zachowywała historii przeglądania w trybie prywatnym. W trybie incognito te funkcje są wyłączone, dzięki czemu możesz czuć się bezpiecznie, przeglądając prywatne lub wrażliwe treści. Nikt nie będzie wiedział, że to właśnie Ty na swoim iPadzie odwiedziłeś te strony – to efekt używania trybu prywatnego.

3. Umożliwia prywatne logowanie się na stronach www

Logowanie się na różnych stronach w trybie incognito zapobiega zapamiętywaniu haseł i danych do logowania przez przeglądarkę. Chroni to przed nieautoryzowanym dostępem w razie kradzieży czy przejęcia Twojego iPhone’a. Tryb incognito pozwala zachować poufność i prywatność kont internetowych.

4. Nie pozostawia niepotrzebnych plików na Twoim urządzeniu

W normalnym trybie przeglądania iPhone gromadzi wiele tymczasowych plików internetowych, ciasteczek oraz danych do autouzupełniania. Zapełnia to pamięć urządzenia i może spowalniać jego działanie. W trybie incognito te pliki nie są zapisywane, dzięki czemu Twój iPhone działa szybciej i sprawniej.

Jak widać, tryb incognito to bardzo cenna i użyteczna funkcja, która w prosty sposób zapewnia wiele korzyści związanych z prywatnością i bezpieczeństwem. Warto z niej korzystać za każdym razem, gdy chcemy zachować anonimowość w Sieci przy korzystaniu z trybu przeglądania prywatnego na iPadzie firmy Apple.

Jak włączyć tryb prywatny w Safari na iPhone i iPad dla przeglądania prywatnego?

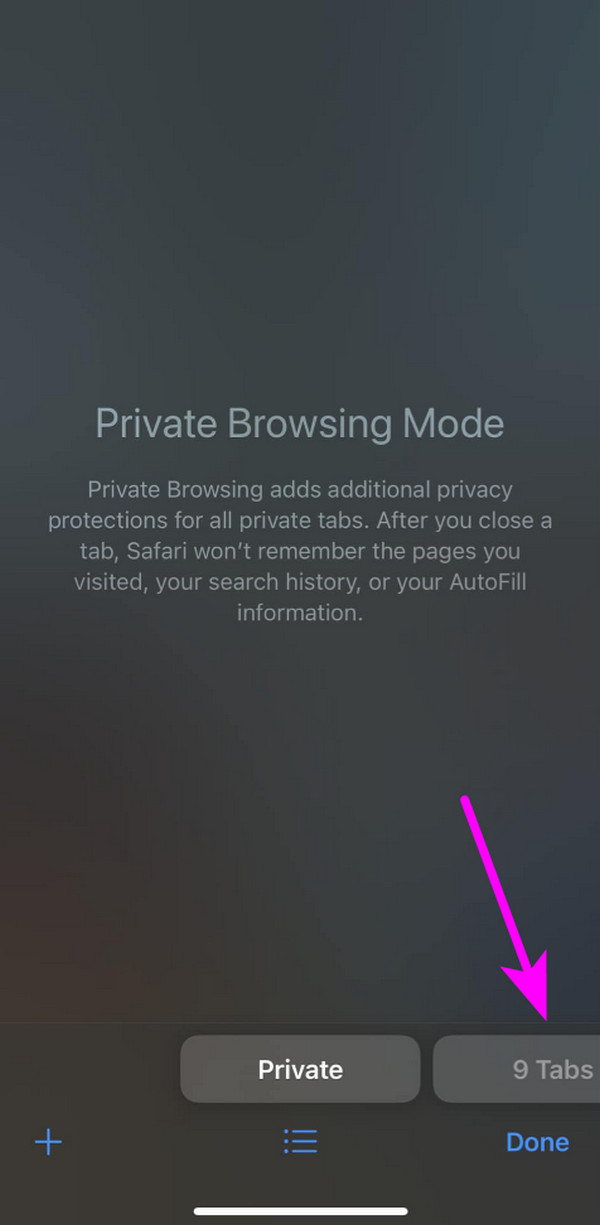

Safari to domyślna przeglądarka internetowa na iPhone, zintegrowana z systemem iOS. Włączenie trybu prywatnego w Safari na iPadzie jest naprawdę proste i zajmuje dosłownie kilka sekund dzięki wsparciu Apple, nawet jeśli wyłączasz przeglądanie.

Znajdź i otwórz aplikację Safari na swoim iPhonie, a potem przejdź na kart incognito. Z ikoną Safari nie powinieneś mieć problemów – znajduje się ona na ekranie głównym urządzenia lub w folderze z innymi aplikacjami.

Gdy otworzysz Safari na swoim iPhone lub iPad, u dołu ekranu zobaczysz pasek z kartami incognito i otwartymi zakładkami. Po lewej stronie paska znajdują się przyciski nawigacyjne. Kliknij w ikonę złożoną z dwóch liter „AA”.

Po kliknięciu w ikonę „AA” pojawi się małe menu z dodatkowymi opcjami. W tym menu wybierz pozycję „Tryb prywatny”. Gotowe!

Właśnie aktywowałeś tryb incognito w Safari na swoim iPadzie firmy Apple. Zauważysz, że ikona kart incognito i zakładek zmieni kolor na ciemnoszary – to wskazuje, że przeglądarka Safari jest teraz w trybie prywatnym. Powtórz tę procedurę, gdy zechcesz wyłączyć tryb incognito i wrócić do normalnego przeglądania.

Jak włączyć tryb incognito na iPhone w innych popularnych aplikacjach?

Oprócz Safari, tryb incognito dostępny jest również w wielu innych aplikacjach na iPhone. Oto jak aktywować tę funkcję w najpopularniejszych z nich:

YouTube to największy serwis z filmami w Internecie, dostępny również w trybie incognito na iPhone oraz iPad. Włączenie trybu incognito w YouTube:

- Przejdź do ustawień YouTube (ikona koła zębatego) na kart incognito.

- Przewiń na sam dół ustawień i znajdź opcję „Tryb incognito”

- Dotknij suwaka, aby aktywować tę funkcję, na przykład włączanie lub wyłączanie przeglądania prywatnego.

Po włączeniu wszystkie oglądane filmy i aktywność w YouTube nie będą zapisywane do historii ani wpływać na sugerowane filmy.

Facebook również oferuje tryb incognito na swojej aplikacji mobilnej dla urządzeń Apple takich jak iPad.

- Przejdź do sekcji Ustawienia i prywatność

- Wybierz opcję „Przeglądanie w trybie incognito”

- Przesuń suwak, aby włączyć tę funkcję.

Aktywacja sprawi, że Facebook przestanie śledzić Twoją aktywność i sugerować posty.

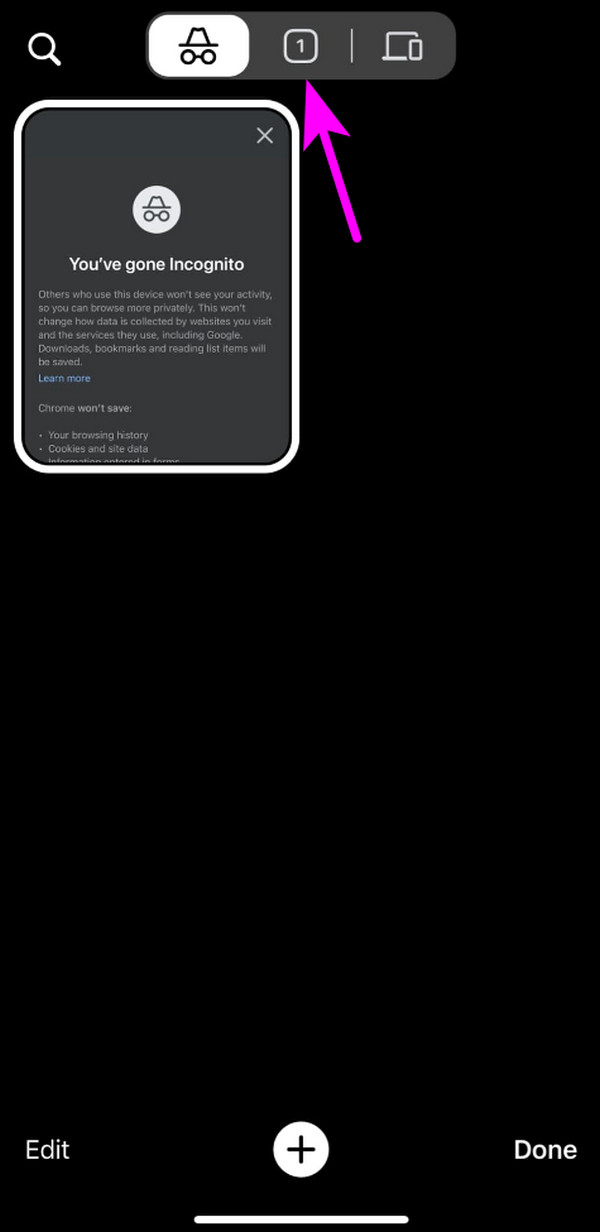

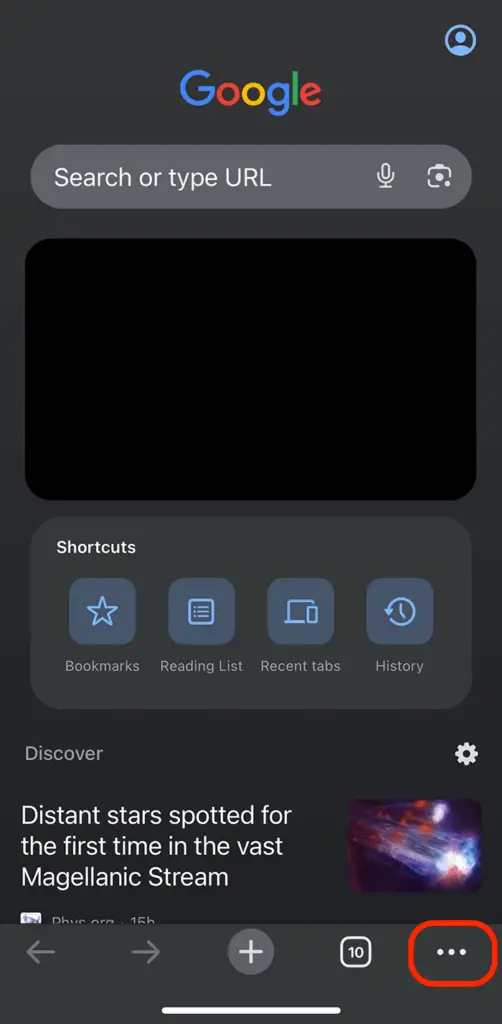

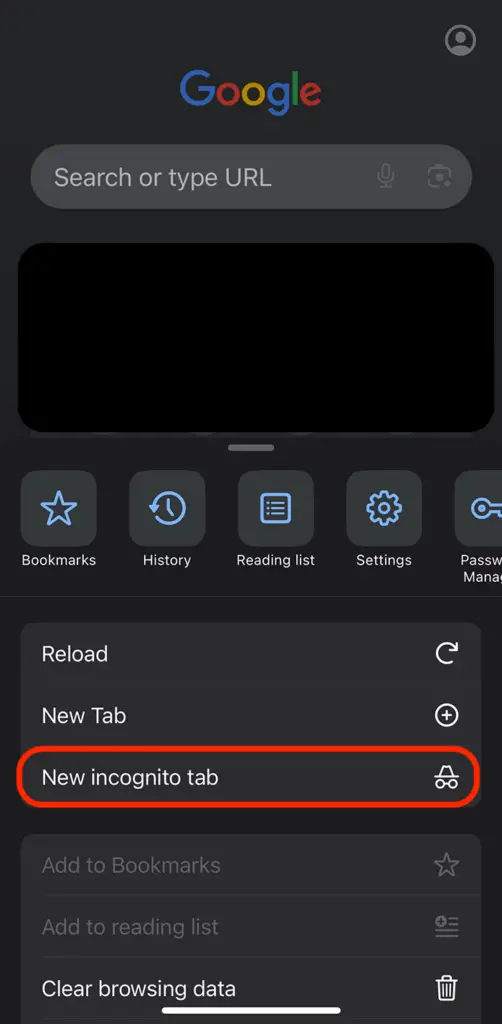

Google Chrome to bardzo popularna przeglądarka internetowa, którą można zainstalować na iPhone:

- Otwórz menu Chrome (ikona trzech kropek)

- Wybierz opcję „Nowe okno incognito”

- Spowoduje to otwarcie nowej karty w trybie prywatnym

Podobnie jak Safari, Chrome w trybie incognito nie będzie zapamiętywać historii i ciasteczek.

Jak widzisz, tryb incognito jest już standardem w wielu aplikacjach mobilnych. Warto z niego korzystać, by mieć pewność, że Twoje działania online są naprawdę prywatne.

Co dokładnie jest blokowane w trybie incognito? Dlaczego prywatność przeglądania internetu?

Aktywując tryb incognito na iPhone w Safari lub innej aplikacji, blokujesz w niej szereg funkcji śledzących i profilujących użytkownika. Dokładniej, w trybie prywatnym przeglądarka nie będzie:

- Zapisywać historii przeglądanych stron i wyszukiwanych haseł

- Zapisywać ciasteczek, danych formularzy i haseł do logowania

- Tworzyć i zapisywać tymczasowych plików internetowych

- Gromadzić danych do funkcji autouzupełniania

- Personalizować reklam i sugestii wyszukiwania na podstawie aktywności

- Kopilować innych danych zdolnych zidentyfikować użytkownika korzystającego z iPad’a w trybie przeglądania prywatnego.

Oznacza to, że po zamknięciu sesji incognito, Twojej aktywności w Internecie jakby nie było, co jest celem przeglądania prywatnego w aplikacji Safari. Żadne informacje nie zostaną zapisane na Twoim urządzeniu ani wysłane do zewnętrznych firm. Tryb ten maksymalnie chroni prywatność użytkownika iPhone’a.

Czy tryb incognito zapewnia pełną anonimowość w Sieci?

Choć tryb incognito daje dużo większą kontrolę nad prywatnością i bezpieczeństwem, warto pamiętać, że nie gwarantuje on całkowitej anonimowości w Internecie. Dlaczego powinniśmy korzystać z trybu przeglądania prywatnego na urządzeniach Apple takich jak iPad?

- Dostawca internetu nadal może rejestrować adresy odwiedzanych stron i przesyłanych danych.

- Strony www mogą nadal identyfikować urządzenie za pomocą indywidualnych numerów ID przeglądarki i systemu.

- Strony www mogą gromadzić informacje analizując ruch sieciowy za pomocą skryptów JavaScript.

Mimo tego tryb incognito stanowi bardzo skuteczną barierę dla rejestrowania Twoich działań online i budowania cyfrowego profilu działań. Zdecydowanie utrudnia śledzenie aktywności i pozostawianie „cyfrowych odcisków palców”.

Dla pełnej anonimowości w Sieci na twoim iPadzie, masz też opcję wyłączania przeglądania prywatnego, możesz dodatkowo skorzystać z sieci VPN, anonimizującej przeglądanie oraz z trybu przeglądania prywatnego. Jednak sam tryb incognito już znacząco zwiększa prywatność i bezpieczeństwo.

Włączanie lub wyłączanie trybu incognito na iPadzie jest naprawdę łatwe – wystarczy kilka kliknięć w Safari, Chrome czy innej aplikacji. Dzięki niemu możesz cieszyć się pełną prywatnością i anonimowością podczas poruszania się w Internecie. Korzystaj z trybu prywatnego za każdym razem, gdy nie chcesz pozostawiać śladów swojej aktywności. Uchroni Cię to przed wścibskimi oczami i pozwoli zachować kontrolę nad tym, co o Tobie wiadomo. Tryb incognito to obecnie standard w mobilnym przeglądaniu internetu.

To również Cię zainteresuje:

- Stres w pracy administratora IT

- Szkoła bezpieczna w sieci

- Jak złamać hasło pliku ZIP lub PDF używając John The Ripper

Wdrażanie NIS2 krok po kroku

- Jak AI wpływa na MDR?

- Przyszłość systemów MDR

- Czy MDR może zastąpić SIEM?

- Jak Docker oraz Kubernetes mogą wesprzeć wdrożenie EZD RP?

- Plan reagowania na incydenty a MDR

- EDR vs SIEM – czym się różnią?

- Dlaczego musisz mieć w firmie plan reagowania na incydenty

- Czym jest MDR i jakie pełni funkcje w cyberbezpieczeństwie?

- Czy NGAV to przyszłość cyberbezpieczeństwa?

- Dlaczego warto dbać o bezpieczeństwo łańcucha dostaw?

- Debata: Jak obronić biznes przed cyberatakami

- Cyberhigiena – przypomnienia kilku podstawowych zasad ochrony

- Czym jest haktywizm oraz co go odróżnia od cyberprzestępczości?

- Czy warto publikować zdjęcia swoich dzieci w Internecie?

- Co daje integracja Microsoft Sentinel z Sysmon?

- Czym jest TISAX®?

- Inżynieria społeczna – najbardziej wyrafinowana forma ataku

- NIS2 – zasady raportowania i kary prawno-finansowe

- Sysmon w monitoringu bezpieczeństwa stacji roboczych

- Czym są testy penetracyjne?

- Co to jest Microsoft Sentinel i jaką pełni rolę w monitorowaniu środowiska Windows

- Jak wdrożyć dyrektywę NIS2?

- Sztuczna inteligencja (AI) w cyberbezpieczeństwie

- NIS2 – terminy, podmioty i obowiązki

- Czy da się zhakować Windows LAPS?

- Uśmiechnij się, jesteś w ukrytej kamerze, czyli o decepcji

- Konfiguracja Windows LAPS w skrócie

- Skuteczne zdalne zarządzanie urządzeniami z Microsoft Intune

- Case study: Jak naprawiliśmy Microsoft Exchange

- Innowacyjny zdalny punkt dostępu: Rozwiązania RAP WatchGuard w chmurze

- Sygnalista w firmie – nowe prawa i obowiązki

- Windows LAPS od podstaw

- Bezpieczne WiFi z WatchGuard

- Cyberbezpieczeństwo sektora publicznego

- Windows LAPS – czym jest i dlaczego powinien zostać wdrożony?

- Incydent bezpieczeństwa w Fujitsu. Malware w sieci i wyciek danych

- 7 grzechów głównych bezpieczeństwa w chmurze. Poradnik dla MŚP

- Krytyczna luka w QNAP NAS otwiera furtkę dla cyberprzestępców!

- LockBit powraca do gry!

- LockBit rozbity!

- Szczoteczkowy botnet? Chyba clickbait!

- Poradnik: Włączanie uwierzytelniania wieloskładnikowego dla konta w portalu WatchGuard

- AnyDesk ofiarą cyberataku

- Kogo dotyczy NIS2? Dyrektywa NIS2 oraz jej główne założenia.

- Have I Been Pwned dodaje 71 milionów e-maili z listy skradzionych kont Naz.API

- Podsumowanie roku 2023 w Net Complex: Sukcesy, współprace i wydarzenia

- Rublon: Innowacyjne Rozwiązanie do Wzmacniania Bezpieczeństwa

- Bezpieczny dostęp do sieci z Barracuda VPN

- Szkodliwe oprogramowanie: Jak rozpoznawać i eliminować spyware?

- NIS2 Wyzwaniem dla Przedsiębiorców – Wywiad Z Integratorem Rozwiązań Cyberbezpieczeństwa

- Uwaga, użytkownicy ESET! Konieczna aktualizacja systemu Windows

- Bezpieczeństwo sieci w firmie: klucz do skutecznej ochrony danych

- Najlepsze Praktyki w Zarządzaniu Polityką Haseł w Organizacji

- WatchGuard EPP: Skuteczna ochrona przed zagrożeniami cybernetycznymi

- WatchGuard z najwyższymi wyróżnieniami

- Szyfrowanie danych: Jak chronić poufne informacje na pendrive’ach

- Flipper Zero – “hakerski” gadżet zagrożeniem dla użytkowników Android i Windows

- Na co warto zwrócić uwagę w aktualnym raporcie CyberMadeInPoland?

- Podsumowanie Konferencji Net Complex i WatchGuard Technologies – kluczowe rozwiązania cybersecurity u podnóża Beskidów

- Jak zabezpieczyć się przed phishingiem: 10 skutecznych sposobów na ochronę swoich danych

- Jak sprawdzić, czy antywirus działa poprawnie i jest zaktualizowany?

- Klienci przemówili! ESET najlepszym wyborem w raporcie Gartner Peer Insights 2023

- Tajemnice darknetu: Czy wiesz, czym tak naprawdę jest i jak działa?

- Jak wybrać odpowiednią usługę VPN dla Twoich potrzeb?

- WatchGuard i CyGlass łączą siły wzmacniając możliwości XDR

- Jaka jest różnica między IoA a IoC? Kluczowy kontekst w Cyberbezpieczeństwie.

- Kliknąłem w phishingowy link. Co teraz?

- Zabezpieczanie sieci Wi-Fi: Jak chronić swoją sieć bezprzewodową przed nieautoryzowanym dostępem

- WatchGuard zdobywcą kolejnej nagrody

- Zarządzanie ryzykiem cybernetycznym: Jak minimalizować potencjalne zagrożenia dla Twojej firmy?

- WatchGuard z prestiżowymi wyróżnieniami!

- Dark Web: Potencjalne zagrożenia dla Twojego przedsiębiorstwa

- Zagrożenia związane z phishingiem: Jak rozpoznać i unikać oszustw internetowych?

- Duolingo- aplikacja do nauki języków pod atakiem hakerów

- Ochrona przed atakami DDoS: Jak zapobiegać utracie dostępności Twojej witryny

- Najnowsze trendy w bezpieczeństwie sieci: Co każdy specjalista IT powinien wiedzieć?

- Bezpieczne praktyki w korzystaniu z chmury: Jak zabezpieczyć swoje dane w chmurze obliczeniowej

- Audyt bezpieczeństwa sieci: Jak ocenić i poprawić zabezpieczenia swoich systemów?

- WormGPT AI – mroczna strona sztucznej inteligencji

Znaczenie silnych haseł i autoryzacji dwuskładnikowej w ochronie systemów

- Backup danych: Dlaczego regularne tworzenie kopii zapasowych jest kluczowe dla ochrony informacji

- Antywirus vs EDR – jakie są różnice? Co wybrać?

- Wprowadzenie do cyberbezpieczeństwa: Kluczowe zagrożenia dla systemów informatycznych

- Szyfrowanie danych: Dlaczego jest to niezbędne dla bezpieczeństwa Twojej sieci

- WatchGuard Internet Security Report Q1 2023

- Bezpieczna sieć z WatchGuard Firebox

- Sposoby zapobiegania atakom ransomware: Jak chronić swoje systemy przed szkodliwym oprogramowaniem?

- WatchGuard EPDR: Skuteczne rozwiązanie w walce z ewoluującym ransomware

- Wirus kontra Super Mario Bros: Zagrożenie dla graczy – Jak uniknąć złośliwego oprogramowania

- WatchGuard uzyskał złoty certyfikat OPSWAT

- Gdzie zgłosić numer telefonu, sms od oszusta?

- Co to jest monitoring sieci? Najlepsze aplikacje do monitorowania

- Sztuczna inteligencja i uczenie maszynowe w SOC – jakie korzyści niesie dla bezpieczeństwa

- Oszustwo na AirBNB. Jak działa, jak je rozpoznać i co zrobić?

- Odzyskiwanie danych z dysku twardego

- Jak powinien wyglądać proces powstawania bezpiecznych aplikacji webowych?

- Ataki zero-click na urządzenia iOS

- Klonowanie głosu jako nowe zagrożenie

- Ataki rainbow table a rozwiązania MFA

- Aktualizacja oprogramowania – dlaczego jest tak ważna?

- Nowy wariant Cobalt Strike i ataki na macOS

- Bezpieczeństwo kryptowalut. Czy Bitcoin jest bezpieczny?

- Cyberbezpieczeństwo dla małej firmy. Checklista

- Jak chronić swoje dziecko w Internecie?

- Bezpieczeństwo sieci a bezpieczeństwo punktów końcowych

- MFA phishing — zagrożenie dla firmowych sieci

- WatchGuard nagrodzony przez TrustRadius

- XDR i SIEM – zrozumieć różnice

- Co to jest naruszenie bezpieczeństwa danych (data breach)?

- Vishing (voice phishing) – nowa forma wyłudzeń w internecie

- EDR vs XDR. Jak je odróżnić?

- 4 szybkie sposoby na uniknięcie kradzieży tożsamości w 2023 roku

- Potężne awarie w polskich bankach. Rosyjski cyberatak?

- Polska cyberpolicja w międzynarodowej akcji likwidacji Genesis Market

- Szyfrowanie dysku twardego – instrukcja krok po kroku

- 5 cyberzagrożeń generowanych przez ChatGPT

- Jakie są rodzaje wirusów komputerowych oraz szkodliwego oprogramowania?

- Skuteczne centrum SOC. Model dojrzałości operacji bezpieczeństwa

- Atak hakerski i wyciek danych z firmy Ferrari

- Tor – co to jest i jak dotrzeć do Dark Webu?

Jak działa tryb incognito i jak go włączyć? Czy ochroni Twoją prywatność? Sprawdzamy!

- Czym jest doxing i na czym polega? Jak się przed nim chronić?

- Nowoczesny SOC i MDR: role w nowoczesnym SOC

- WatchGuard wyróżniony na prestiżowej liście Security 100

- Romance scam – jak nie dać się oszukać?

- Vulnerability Management – czym jest zarządzanie podatnościami i dlaczego warto o nie zadbać?

- Czym są exploity?

- Cloudflare blokuje największy atak DDoS w historii

- Fałszywe reklamy w wyszukiwarkach. Ad hijacking w wyszukiwarce Google

- Jak zminimalizować ryzyko wycieku danych z firmy?

- Pliki Microsoft OneNote w nowej kampanii malware

- Jakie są rodzaje kopii zapasowych i którą wybrać?

- WatchGuard z kolejnymi wyróżnieniami!

- Czy menedżery haseł są bezpieczne?

- Producenci z portfolio Net Complex liderami w raporcie Canalys 2022

- Ataki credential stuffing i wyciek z PayPala

- Co to jest moduł TPM i jak zwiększa bezpieczeństwo komputera?

- Co to jest atak DDoS i na czym polega?

- Co to jest spyware? Jak groźne jest oprogramowanie szpiegujące? – Netcomplex

- HTTP a HTTPS – czym się różnią oba protokoły i jak działają? -Netcomplex

- Jak zabezpieczyć urządzenia mobilne? Bezpieczeństwo smartfona w pigułce

- Jak ChatGPT pomaga cyberprzestępcom?

- No code a cyfryzacja biznesu. Qalcwise

- Magiczny kwadrat Gartnera Network Firewalls 2022

- Phishing: Główne trendy i techniki

- Podsumowanie roku 2022 w Net Complex

- Nowoczesny SOC i MDR: 6 korzyści dla Twojej firmy

- Zagrożenia w sieci. Co wiedzą Polacy?

- Oszustwa na OLX – jak nie dać się okraść?

- Wielki wyciek z WhatsApp. Na sprzedaż prawie 500 milionów numerów

- WatchGuard wśród liderów raportu GigaOm Radar

- Oszustwa na Black Friday. Jak nie dać się cyberprzestępcom?

- Uwaga! Nowe oszustwo na ING

- Mundial w Katarze. Uwaga na oszustwa!

- Kolejne ataki na łańcuch dostaw. Powraca RomCom RAT

- Jak w 2023 będziemy bronić się przed ransomware?

- Agent Tesla w górę, EMOTET w dół. Przegląd cyberzagrożeń

- Zarządzanie podatnościami. Dlaczego jest takie ważne? – Qualys

- Ransomware Azov atakuje, a operatorzy wrabiają polską hakerkę

- Tryb incognito jednak nie incognito? Google pozwane

- WatchGuard. Kolejne szkolenie w Net Complex

- Phishing na LinkedIn. Platforma walczy z cyberprzestępcami

- Net Complex jako niezależny integrator rozwiązań IT w CRN

- Ataki socjotechniczne. Czym są? Jak się bronić?

- Uwaga na typosquatting. Cyberprzestępcy podszywają się pod znane marki

- Ursnif – malware powraca w nowej kampanii

Szybka Ścieżka – Innowacje cyfrowe. Trwa nabór wniosków

- Botnet Mirai uderza atakiem DDoS. Cel zaskakuje.

- Ransomware Prestige uderza w polskie firmy

- Nowy wariant Ducktail atakuje konta na Facebooku

- LofyGang – ataki na łańcuch dostaw

- Nowa platforma Phishing-as-a-service i ataki na Microsoft 365

- AuthPoint MFA doceniony za optymalną wydajność i konkurencyjną cenę

- Krytyczna podatność w kamerach Hikvision

- Botnet Chaos sieje niepokój w Europie

- VMware i Microsoft ostrzegają przed adware ChromeLoader

- Malware PennyWise zagraża nie tylko portfelom kryptowalutowym

- EMOTET powraca w 2022 r.

- RedLine – Kampania malware na YouTube

- 280 tysięcy witryn WordPress zaatakowanych przy użyciu luki zero-day

- Atak Browser-in-the-Browser może skutecznie pozbawić Cię konta Steam

- Atak hakerski na Uber

- Atak grupy ransomware Lorenz na urządzenia VoIP

- EvilProxy – nowa usługa Phishing-As-A-Service omijająca 2FA

- Pompy infuzyjne Sigma Spectrum z lukami bezpieczeństwa

- Zdjęcie z Teleskopu Jamesa Webba może zawierać malware

- Masowy wyciek danych na TikTok? Gigant zaprzecza.

- Chiny i Tajwan – aktywna cyberwojna

- Nowe możliwości i nowe zagrożenia, czyli IoT

- IBAN Clipper- złośliwe oprogramowanie bakowe

- Trojan SOVA ewoluuje

- Rekordowy atak DDoS z 46 milionami żądań na sekundę zablokowany przez Google

- Czy można jeszcze wierzyć własnym oczom? Deepfake video – nowy środek manipulacji

- Backup i 7 wskazówek ułatwiających ochronę danych firmy

- DDoS w 2022 r.: ultrakrótkie, potężne, wielowektorowe

- Racoon Stealer powraca — jak chronić swoją organizację

- Ochrona danych osobowych w Internecie – musisz znać te zasady

- Jak zaszyfrować folder hasłem? Praktyczne wskazówki – Netcomplex

- Jak przerzucić dane z telefonu na telefon – klonowanie

- Szyfrowanie telefonu – kto i kiedy powinien to robić?

- Jak bezpiecznie kupować przez Internet? Oszustwa na Vinted, OLX, Allegro.

- Jak zachować bezpieczeństwo w sieci internetowej?

- Rodzaje szyfrowanych danych

- Jak zarządzać bezpieczeństwem SaaS (SSPM)

- 10 porad dotyczących cyberbezpieczeństwa *na lato

- Lockdown Mode od Apple uchroni swoich użytkowników przed podsłuchem

- Jak witryny ransomware ukrywają się w Dark Web

- Deepfake’i używany do ubiegania się o prace zdalną w IT

- Wyciek danych ze szpitala w Rzeszowie

- Awaria Cloudflare spowodowana błędem konfiguracji sieci

- Nieszkodliwa rozrywka czy zagrożenie? – Online Streaming

- Jak Essential Eight może pomóc zabezpieczyć Twoją organizację

- SVCReady wykorzystuje wordowe pliki do zarażania

- Wangiri – oszustwa telefoniczne

- Ponad miliard strat z powodu oszustw kryptowalutowych

- 15 najpopularniejszych cyberataków

- Czym są i do czego służą macierze dyskowe?

- Backup danych w chmurze – podstawowa ochrona danych w Twojej firmie

- Aplikacje, które ochronią Twój telefon

- Rodzaje stopni alarmowych w Polsce

- Nowa wersja WatchGuard Endpoint Security

- Gigamon – nowoczesna technologia zarządzania infrastrukturą sieciową

- Atak sniffingu – czym jest i jak się przed nim bronić?

- (NAC) Network Access Control czyli kontrola dostępu do sieci

- 15 najczęściej wykorzystywanych luk w 2021

- Luka DNS zagraża urządzeniom IoT

- Uwaga na Bolt Food

- Zero-Trust dla wszystkich: Praktyczny przewodnik

- Windows 11 na starym komputerze? Pomyśl zanim Twoje dane wyciekną

- Sztuczki socjotechniczne – “irytowanie użytkownika”

- Endpoint Detection and Response raport The Forrester Wave™ Q2 2022

- Parrot tworzy armie zombie komputerów

- Jak zmaksymalizować swój Endpoint Detection and Response

- Rządowe agencje USA zakłócają rosyjski Cyclops Blink

- Wiosenne porządki w Twojej sieci – 10 wskazówek cyberbezpieczeństwa

- Borat w wersji RAT nie jest śmieszny

- Zaawansowana ochrona punktów końcowych – Threat Hunting

- Prawie niewidoczne ataki BitB

- Wariant rosyjskiego botnetu Cyclops Blink na routery ASUS

- Cyberprzemoc – co to jest, czym może skutkować i jak reagować? | Net Complex

- Czy jesteś narażony na Dirty Pipe?

- Gartner Security Service Edge (SSE) – Przewidywania

- Białoruscy hakerzy wybrali na cel użytkowników wp.pl

- CASB na co zwrócić uwagę podczas wyboru rozwiązania?

- FoxBlade- Microsoft demaskuje atak

- Cyclops Blink – Rosyjskie złośliwe oprogramowaniem botnetowe

- Alert wsparcia WatchGuard

- Nowości phishingowe – Uważaj!

- Jak być bezpiecznym w sieci? Zasady cyberbezpieczeństwa

- Cybersecurity Mesh Model

- Co to jest VPN, jak działa i jak to włączyć

- Spider-man: z krótką drogą do Crypto-Mining Malware

Aktualizacja Log4j

- Jak uchronić się przed programem Pegasus?

- Kolejna złośliwa aplikacja na sklepie Google Play

- Jaki zasilacz UPS (awaryjny) wybrać?

- Najlepsze programy antywirusowe 2021

- Na czym polega Zero-day exploit?

- 10 największych ataków ransomware w 2021

- Rozszerzone wykrywanie i reagowanie, czyli XDR

- RevDeBug rewolucjonuje programowanie

- Trend Micro otrzymał najwyższą ocenę od Forrester

- Serverless- przyszłość w pracy w chmurze

- Jak zabezpieczyć pendrive hasłem?

- Szesnaste urodziny Net Complex!

- Whistleblowing – co Twoja firma może zyskać wdrażając system Sygnalisty?

- Jak usunąć trojana?

- Nowe złośliwe oprogramowanie dla Androida kradnie dane finansowe z aplikacji bankowych

- USA nakłada sankcje na giełdę kryptowalut SUEX za pomoc gangom ransomware

- Typowe wektory ataków ransomware

- Oprogramowanie ransomware drugiej generacji

- Co powinieneś wiedzieć o ransomware?

- Alert RCB oraz atak DDoS w bonusie

- Wycieki wiadomości e-mail

- Remote Access Point WatchGuard

- Nowe cele w atakach ransomware

- Połączenie z siecią bezprzewodową może uszkodzić iPhone’a

- Polityka haseł zgodna z RODO

- WatchGuard Endpoint Security Portfolio – dla pewnej ochrony

- Weryfikacja rozszerzeń w Google Chrome przed instalacją

- Eset oraz Trend Micro zdobyły certyfikat AV TEST

- Magiczny Kwadrat Gartnera 2021

- Nowości od ESET 06/2021

- FluBot Android Banking Malware szybko rozprzestrzenia się w całej Europie

- Światowy Dzień Hasła 6.05.2021r.

- Atak Chińskiego malware na największego projektanta okrętów podwodnych w Rosji

- Co to Access Point?

- Telegram jako narzędzie do kontrolowania złośliwego oprogramowania ToxicEye

- Wykorzystywanie luk – Server Exchange

- Technologia ulepszająca zabezpieczenie punktów końcowych

- Jak zachować bezpieczeństwo podczas wydawania pieniędzy w Internecie?

- 5 sposobów, dzięki którym firmy mogą uniknąć wyłudzenia informacji w Internecie

- Dlaczego trzeba zabezpieczać telefony?

- Trojan – sprytne działanie. Blokada przez Trend Micro

- Nowe funkcje – WatchGuard Cloud!

- E-mail nie chroni Sygnalisty

- Bezplikowe złośliwe oprogramowanie poza siecią?

- Sygnalista – poznaj system do zgłaszania nieprawidłowości

- Nauka zdalna wśród młodzieży

- Atak Sunburst – co musisz wiedzieć

- TOP 5 faktów. Liczby, prognozy, statystyki cyberbezpieczeństwa 2021-2025

Jak działa tryb incognito i jak go włączyć? Czy ochroni Twoją prywatność? Sprawdzamy!

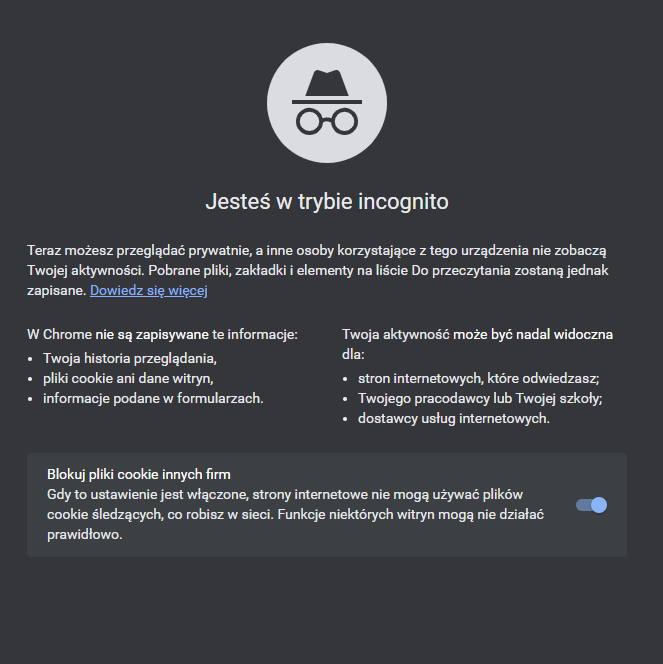

Wiele osób używa trybu prywatnego w przeglądarce (zwanego też trybem incognito) z nadzieją, że dzięki temu zapewnia sobie bezpieczne i anonimowe przeglądanie stron internetowych. Czy jednak faktycznie opcja ta gwarantuje pełną prywatność? Jak działa tryb incognito i jak go włączyć? Odpowiadamy w poniższym artykule.

Tryb incognito (prywatny) – co to jest i kiedy warto go używać?

Tryb incognito jest to funkcja, która umożliwia użytkownikowi przeglądanie Internetu w trybie prywatnym. Oznacza to, że odwiedzane strony nie zapisują się w historii przeglądarki. Dodatkowo wyszukiwanie incognito sprawia, że na używanym urządzeniu nie zostają zapisane pliki cookie, ani inne informacje dotyczące aktywności w sieci. Sesji prywatnej używa się zatem zazwyczaj, by tę aktywność ukryć. Niestety, wokół trybu incognito narosło wiele mitów, przez co użytkownicy często nie wiedzą, w jakich sytuacjach jego używanie w ogóle ma sens.

Kiedy tryb prywatny jest przydatny?

Moduł prywatny sprawdza się najczęściej w momencie, gdy pracujemy na innym sprzęcie niż własny. Wówczas mamy pewność, że wprowadzane dane takie jak loginy czy hasła nie będą widoczne dla innych użytkowników korzystających z tego samego komputera.

Karta incognito może przydać się także, gdy zależy nam na dyskrecji, np. podczas planowania dla kogoś prezentu – niespodzianki. Nie chcemy przecież, by inny użytkownik komputera domyślił się zakupu, gdy zacznie widywać spersonalizowane reklamy dotyczące go (np. pierścionka zaręczynowego).

Czy tryb incognito rzeczywiście zapewnia anonimowość?

Używanie trybu incognito jest dobre w poszczególnych sytuacjach, jednak nie jest to faktyczny sposób na zachowanie anonimowości. Co prawda dane przeglądania w trybie prywatnym nie są zapisywane w historii przeglądania, jednak wciąż są one dostępne w innych miejscach. Wgląd w Twoją aktywność mają administratorzy odwiedzanych stron internetowych, a także dostawca Internetu. W przypadku urządzeń firmowych dane przeglądania mogą być dostępne także dla pracodawcy. Dodatkowo sieci reklamowe takie jak np. Facebook czy Google, które posługują się zaawansowanymi skryptami monitorującymi aktywność, także mogą widzieć aktywność pochodzącą z trybu incognito.

Ponadto należy pamiętać, że tryb prywatny nie ukrywa adresu IP użytkownika – jest on cały czas widoczny!

Jak włączyć tryb incognito w Chrome/Firefox/Opera?

W każdej przeglądarce włączanie wyszukiwania incognito wygląda nieco inaczej. W przypadku Google Chrome należy otworzyć menu w prawym górnym rogu, a następnie wybrać opcję nowe okno incognito. Warto nadmienić, że tryb incognito nie blokuje działania wtyczek przeglądarki.

W wyszukiwarce Microsoft Edge tryb prywatny nosi nazwę Przeglądanie InPrivate. Działa on podobnie jak w przypadku Google Chrome, jednakże blokuje on również opcję wyświetlania paska narzędzi oraz rozszerzeń. By włączyć okno InPrivate, należy kliknąć ikonę “Ustawienia i więcej”, a następnie wybrać opcję nowe okno InPrivate.

Tryb incognito w przeglądarkach Mozilla Firefox oraz Opera uruchamia się podobnie jak w przypadku Google.

Ponadto istnieją wygodne skróty klawiszowe, które uruchamiają nowe okno z trybem prywatnym. Są to:

- Chrome : Control/⌘ + Shift + N

- Firefox : Control/⌘ + Shift + P

- Edge : Control + Shift + P

- Opera : Control/⌘ + Shift + N

- Safari : ⌘ + Shift + N

- Brave : Control/⌘ + Shift + N

Tryb incognito na komputerze i telefonie – różnice

Uruchamianie wyszukiwania incognito na telefonie jest równie proste. W przypadku urządzeń z Androidem należy uruchomić aplikację Chrome, kliknąć ikonę menu i wybrać opcję “nowa karta incognito”. Z kolei na urządzeniach z iOS wystarczy otworzyć aplikację Safari, kliknąć ikonę kart (dwa kwadraty), następnie “Prywatne”, a dalej “Gotowe”.

Jak zwiększyć skuteczność trybu incognito?

By zwiększyć swoją anonimowość w trakcie przeglądania Internetu, warto połączyć stosowanie trybu incognito z wtyczkami do przeglądarki blokującymi reklamy internetowe. Jest to dobry sposób, by uniknąć działania mechanizmów śledzących.

Aby natomiast zachować prywatność swojego adresu IP, można skorzystać z sieci Tor lub serwera VPN. VPN chroni przed śledzeniem aktywności w sieci przez zewnętrzne podmioty, co znacznie zwiększa anonimowość. Dodatkowo usługa szyfruje również dane, a to z kolei minimalizuje ślady, jakie pozostawiamy w sieci.

Należy jednak pamiętać, że używanie trybu incognito nawet w połączeniu z dodatkowymi narzędziami nie daje stuprocentowej pewności anonimowości!

Grafika: drobotdean, Freepik

Źródło: https://bezpiecznyinternet.edu.pl/tryb-incognito/

Tryb incognito: jak działa? Czy chroni Twoją prywatność?

https://scroll.morele.net/poradniki/tryb-incognito-prywatny-co-to-dokladnie-jest-jak-go-wlaczyc/

Tryb incognito — wyjaśniamy, jak działa i czy naprawdę daje prywatność

Redaktorka Net Complex Blog

Poprzedni artykuł

Następny artykuł

Podobne posty.

Dodaj komentarz

Musisz się zalogować , aby móc dodać komentarz.

- Zadaj pytanie

- Nasze porady wideo

Jak łatwo korzystać z przeglądania prywatnego w przeglądarce Safari na iPhone?

Tryb przeglądania prywatnego w przeglądarce Safari na iPhone jest użyteczną funkcją, która umożliwia użytkownikom przeglądanie Internetu bez zapisywania historii przeglądania ani plików cookie. Nie zostaną zapisane żadne przeglądnięte strony www, a informacje o Twojej aktywności nie będą dostępne dla innych użytkowników tego samego urządzenia. Jeśli jesteś ciekawy jak korzystać z przeglądania prywatnego w przeglądarce Safari na iPhone to łap naszą dzisiejszą instrukcję krok po kroku. Zaczynamy!

telefon iPhone 13Pro. System – iOS 17.2.1

- Otwórz przeglądarkę internetową Safari na swoim telefonie z iOS;

- Kliknij na ikonę „Karty”, znajdującą się w prawym dolnym rogu ekranu (dwa kwadraty nachodzące na siebie);

- Kliknij na ikonę „hamburgera”, znajdującej się pośrodku strony początkowej;

- Na dole ekranu pojawi się menu. Na liście „Grupy kart” kliknij na opcję „Prywatne”;

- Zatwierdź, klikając na przycisk „Gotowe”.

Dokładamy starań aby pomóc w możliwie przystępny sposób, ale musimy pamiętać iż rozwiązania technologiczne zmieniają się bardzo szybko. Tak więc, jeżeli spróbowałeś/aś postępować zgodnie z naszym poradnikiem a problem nadal występuje. Być może potrzebujesz dodatkowych wskazówek… lub zauważyłeś/aś, że instrukcja nie jest już aktualna i wymaga odświeżenia? Daj nam znać! Skorzystaj z jednej z dostępnych z opcji: skomentuj w polu poniżej lub wyślij do nas wiadomość, korzystając z formularza MAM PYTANIE

Bądźmy w kontakcie

POPULARNE POSTY

Jak łatwo korzystać z messengera bez konta na facebooku, jak łatwo włączyć obsługę mms w iphone, messenger bez tajemnic, popularne kategorie.

- telefon 842

- android 749

- internet 347

- komputer 332

- Artykuł Partnera 167

- facebook 164

- Regulamin serwisu

- Polityka prywatności

- Kontakt z nami

Privacy Overview

Jak na odległość wylogować się z facebooka.

ElseFix.com

Jak włączyć i wyłączyć tryb incognito (przeglądanie prywatne) na iphonie i komputerze mac.

Jeśli chcesz, aby odwiedzane przez Ciebie strony internetowe pozostały prywatne, możesz przejść do trybu incognito, który w Safari nazywa się Trybem przeglądania prywatnego. Pozwala to zachować odwiedzane strony, wyszukiwane elementy i uzyskane dane stron internetowych z dala od ciekawskich oczu.

Pokażemy Ci, jak przejść w tryb incognito na iPhonie i korzystać z trybu prywatnego przeglądania na komputerze Mac.

Co dzieje się w trybie incognito na iPhonie i Macu

Jeśli chcesz zachować odwiedzane witryny dla siebie, tryb przeglądania prywatnego w Safari jest dla Ciebie. Oprócz innego wyglądu okna, który pozwala potwierdzić, że używasz trybu incognito, oto jak działa przeglądanie prywatne w Safari.

- Odwiedzane przez Ciebie strony internetowe nie są zapisywane ani nie pojawiają się w historii przeglądania.

- Odwiedzane przez Ciebie witryny nie pojawiają się w opcjach karty synchronizacji umożliwiających przeglądanie ich na innych urządzeniach.

- Podczas korzystania z funkcji Handoff okna prywatne nie są przekazywane do innych urządzeń.

- Ostatnio wyszukiwane hasła nie są wyświetlane w wynikach pola inteligentnego wyszukiwania.

- Pobrane elementy nie pojawiają się na liście pobranych plików, ale pozostają na Twoim urządzeniu.

- Dane witryny, pliki cookie i szczegóły funkcji Autouzupełnianie nie są zapisywane.

Teraz, gdy już znasz wszystkie tajniki funkcji przeglądania prywatnego w Safari, przyjrzyjmy się, jak ją włączać i wyłączać na urządzeniach Apple.

Jak włączyć tryb przeglądania prywatnego w Safari

Możesz włącz przeglądanie prywatne na Twoim iPhonie za pomocą kilku stuknięć. Na Macu możesz przejść w tryb incognito raz lub domyślnie za każdym razem, gdy otwierasz Safari.

Włącz przeglądanie prywatne na iPhonie

- Otwórz Safari na swoim iPhonie i wykonaj poniższe czynności, aby przejść do trybu incognito.

- Kliknij zakładki przycisk (dwa kwadraty) w prawym dolnym rogu.

- Wybierz strzałka na dole pośrodku, który może być wyświetlany jako „Strona startowa” lub jedna z nazwanych grup kart. Stuknij Prywatny w oknie pop-up.

- Następnie zobaczysz komunikat informujący o przejściu w tryb przeglądania prywatnego.

- Uzyskiwać Zrobione w prawym dolnym rogu, a następnie wpisz adres URL witryny lub skorzystaj z pola inteligentnego wyszukiwania, aby odwiedzić witrynę.

Zauważysz, że w trybie przeglądania prywatnego pole wyszukiwania pozostaje ciemne.

Więcej o trybie przeglądania prywatnego na iPhonie

Aby odwiedzić inną witrynę w tym trybie, dotknij zakładki ikonę w prawym dolnym rogu, a następnie znak plus po lewej.

Aby przełączyć się na okno nieprywatne, dotknij zakładki ikonę i użyj strzałka na dole, aby powrócić do Strony startowej lub wybrać grupę kart. Gdy ponownie użyjesz Trybu przeglądania prywatnego, otwarte karty zostaną wyświetlone, abyś mógł je ponownie odwiedzić.

Włącz przeglądanie prywatne na komputerze Mac

Jak już wspomniano, tryb przeglądania prywatnego możesz włączyć jednorazowo lub za każdym razem, gdy uruchamiasz Safari na komputerze Mac.

Aby przejść do trybu incognito jednorazowo, otwórz przeglądarkę Safari i wykonaj jedną z następujących czynności:

- Wybierać Plik > Nowe prywatne okno na pasku menu.

- Kliknij prawym przyciskiem myszy ikonę Safari w Docku i wybierz Nowe prywatne okno .

Aby przeglądać Internet prywatnie za każdym razem, gdy uruchamiasz Safari na komputerze Mac, wykonaj następujące czynności:

- Otwarte Safari i wybierz Safari > Ustawienia na pasku menu.

- Idź do Ogólny w oknie Ustawień Safari.

- Wybierać Nowe prywatne okno w Safari otwiera się za pomocą lista rozwijana.

Gdy okno przeglądania prywatnego otworzy się po raz pierwszy, na górze zobaczysz komunikat Przeglądanie prywatne włączone. Podczas sesji przeglądania zobaczysz pole wyszukiwania inteligentnego w ciemnym kolorze z białym tekstem i słowem „Prywatne” w lewym górnym rogu.

Więcej o trybie przeglądania prywatnego na komputerze Mac

Możesz otworzyć dodatkowe zakładki w oknie prywatnym, aby odwiedzić kilka witryn incognito. Zobaczysz, że są one wyświetlane w ten sam sposób, co okno nieprywatne.

Aby przełączyć się na okno nieprywatne bez wyłączania trybu przeglądania prywatnego, możesz wykonać jedną z następujących czynności:

- Wybierać Plik > Nowe okno na pasku menu.

- Kliknij prawym przyciskiem myszy ikonę Safari w Docku i wybierz Nowe okno .

Następnie na komputerze Mac otwarte zostaną dwie instancje przeglądarki Safari: jedna do przeglądania prywatnego i druga do przeglądania normalnego.

Po zakończeniu korzystania z trybu przeglądania prywatnego w Safari możesz łatwo zamknąć sesję na urządzeniach z systemem iOS i macOS.

Wyłącz przeglądanie prywatne na iPhonie

Jeśli chcesz wyłączyć tryb przeglądania prywatnego w Safari na swoim iPhonie, wystarczy zamknąć karty.

- W tym trybie dotknij zakładki ikona w prawym dolnym rogu. Powinieneś zobaczyć swoje prywatne zakładki pojawiające się na jednym ekranie.

- Kliknij X w prawym górnym rogu każdej zakładki, aby ją zamknąć.

- Po zamknięciu wszystkich kart zobaczysz ten sam komunikat trybu przeglądania prywatnego, który pojawiał się przy włączaniu tego trybu.

- Użyj strzałka na środku u dołu, aby powrócić do Strony startowej lub grupy kart.

W przeciwieństwie do sytuacji, gdy po prostu wyjdziesz z trybu przeglądania prywatnego, jak opisano wcześniej, odwiedzone strony nie zostaną automatycznie wyświetlone, gdy ponownie przejdziesz do tego trybu.

Wyłącz przeglądanie prywatne na komputerze Mac

Podobnie jak w przypadku iPhone'a, możesz wyłączyć tryb przeglądania prywatnego na Macu, zamykając okno Safari. Użyj czerwonego X w lewym górnym rogu okna, aby je zamknąć tak jak każdą inną aplikację na komputerze Mac.

Aby zapobiec otwieraniu przeglądarki Safari w trybie prywatnym za każdym razem, wykonaj następujące czynności:

- Wybierać Nowe okno w Safari otwiera się za pomocą lista rozwijana.

Zachowaj swoje witryny dla siebie

Niezależnie od tego, czy planujesz niespodziewany wypad i chcesz ukryć odwiedzane przez siebie witryny, czy też wolisz przeglądać sieć bez zapisywania historii swojej aktywności w sieci, tryb przeglądania prywatnego w Safari pomoże Ci wykonać to zadanie.

Więcej informacji znajdziesz tutaj: jak korzystać z trybu incognito YouTube zbyt.

Related Posts

Jak odinstalować CrossOver na Macu

Porady iSumsoft Mac

Jak zaktualizować sterownik karty graficznej AMD do najnowszej wersji

![safari iphone tryb prywatny Jak wyczyścić pamięć masową „Inni użytkownicy i udostępnione” na komputerze Mac [pełny przewodnik]](https://elsefix.com/images/5/2024/08/other_users_on_mac_storage_a1f71cb04d.png)

Jak wyczyścić pamięć masową „Inni użytkownicy i udostępnione” na komputerze Mac [pełny przewodnik]

![safari iphone tryb prywatny [Naprawiono] Wystąpił błąd podczas przygotowywania instalacji na komputerze Mac](https://elsefix.com/images/5/2024/08/how_to_fix_an_error_occurred_while_preparing_the_installation_mac_102c2f24db.png)

[Naprawiono] Wystąpił błąd podczas przygotowywania instalacji na komputerze Mac

Jak naprawić błąd „Nie znaleziono konwersacji” w ChatGPT

Jak dodać obsługę Super Ultra Wide do Black Myth: Wukong

Jak dostosować ustawienia obrazu w serwisie Netflix: jasność, kolor, kontrast, nasycenie itp.

Tworzenie i edycja muzyki

Jak naprawić awarię czarnego ekranu w grze Harry Potter Quidditch Champions

¡Explicado! Cómo seguir rutas en Pokémon Go

¿Tu Mac o MacBook es demasiado antiguo para actualizarlo? Cómo saberlo

![safari iphone tryb prywatny Descargar y crear archivo ISO de macOS Sequoia [Guía completa]](https://elsefix.com/images/5/2024/09/download_and_create_macos_sequoia_iso_file_65f2ee66a8.png)

Descargar y crear archivo ISO de macOS Sequoia [Guía completa]

¿No funciona el servicio Tap to Cash de iOS 18? Obtén estas 6 soluciones útiles

Cómo actualizar el controlador de pantalla NVIDIA a la última versión

- Tryb incognito – jak włączyć i czy rzeczywiście zapewnia prywatność?

Blog , Słownik IT

Tryb incognito lub inaczej prywatny to wciąż dla wielu osób najlepsza metoda na niewidzialność w sieci. Sprawdź, co to jest i przed czym w rzeczywistości chroni.

Jaki jest najbardziej dostępny sposób, żeby przeglądarka nie zapisała danych o Twojej aktywności w internecie? To użycie trybu incognito (Google Chrome), okna prywatnego (Firefox) lub inPrivate (Edge).

Jednak wiele osób nadal uważa, że tryb incognito to sposób na anonimowość w sieci . Czy to prawda?

Na wstępie wyjaśnijmy sobie dwie kwestie: tryb incognito nie maskuje Twojej tożsamości oraz aktywności w sieci, a jednak bywa przydatny.

Kompleksowa obsługa informatyczna firm

Skorzystaj z bezpłatnej konsultacji z naszym specjalistą

Chcesz z nami porozmawiać? Zadzwoń do nas!

+48 608 611 892

Włącz tryb incognito – tylko po co?

Tryb prywatny sprawdzi się w praktyce tylko do ukrycia części Twojej aktywności, na komputerze, do którego mają dostęp inne osoby . Dla wielu innych podmiotów będziesz nadal widoczny.

Przeglądarka w trybie incognito nie zapisze:

- historii przeglądania,

- wyszukiwanych fraz,

- ciasteczek,

- danych wpisanych do formularzy, np. haseł.

Przeglądałeś internet incognito? Po zakończeniu sesji i zamknięciu karty na Twoim komputerze, tablecie lub telefonie nie zostaną zapisane informacje o tym, które strony odwiedziłeś . To najważniejsza praktyczna informacja.

Jednak po Twojej aktywności może pozostać ślad na urządzeniu , w postaci np. pobranych plików (choć nie na liście pobranych).

Co więcej, brak informacji na komputerze nie oznacza, że inne podmioty lub osoby nie mogą dowiedzieć się o Twojej aktywności w sieci.

Tryb incognito nie ukryje, co robiłeś w internecie przed :

- stronami, na które wchodzisz,

- dostawcami internetu,

- policją/służbami specjalnymi,

- firmami, które mają umieszczone kody śledzące na odwiedzanych witrynach,

- dla pracodawcy, szkoły lub instytucji, w której używasz komputera z tym trybem.

Po włączeniu trybu prywatnego użytkownik widzi informację, jakie dane nie są zapisywane oraz kto może widzieć jego aktywność, jednak nie wszyscy zwracają na to uwagę.

Nie zwracają uwagi lub nie wiedzą, że najprawdopodobniej większość stron w sieci ma trackery , które zbierają informacje o aktywności użytkownika i przekazują do Google.

Zwiększ zysk firmy optymalizując koszty!

Jak włączyć tryb incognito.

Tryb incognito/prywatny znajdziesz we wszystkich najpopularniejszych przeglądarkach . Wystarczy kliknąć w Ustawienia – zazwyczaj w prawym górnym rogu okna przeglądarki.

Możesz też skorzystać ze skrótów klawiszowych :

- Chrome: Control/⌘ + Shift + N

- Edge: Control/⌘ + Shift + P

- Firefox: Control/⌘ + Shift + P

- Internet Explorer: Control/⌘ + Shift + P

- Opera: Control/⌘ + Shift + N

- Brave: Control/⌘ + Shift + N

- Safari: ⌘ + Shift + N

Jak włączyć tryb incognito na telefonie

Tryb prywatny możesz używać również na przeglądarce na smartfonie . Spójrz, jak zrobić to w Android i iOS.

Tryb incognito – Android:

- Wejdź do aplikacji Chrome.

- Obok paska adresowego kliknij trzy kropki (Więcej) i wybierz opcję Nowa karta incognito.

Tryb incognito – iOS:

- Kliknij Więcej, a następnie Nowa karta incognito.

Jeżeli chcesz użyć trybu incognito w przeglądarce Safari, to kliknij w ikonę z kwadratami

(prawy dolny róg ekranu), a później wybierz opcję Prywatne

(lewy dolny róg) i Gotowe.

Jak wyłączyć tryb incognito w telefonie

Aby wyłączyć tryb incognito w Chrome na Androidzie i na iPhone wystarczy kliknąć X (Zamknij) w prawym górnym rogu karty.

Wyjście z trybu prywatnego wymaga zamknięcia wszystkich kart otwartych w trybie incognito.

W Safari musisz stuknąć liczbę kart

, a później Gotowe.

Karta incognito i Twoja prywatność

Już wiesz, że tryb prywatny/incognito/inPrivate nie zapewnia Ci anonimowości . Nie powinieneś go używać z taką myślą.

Jeżeli nie chcesz, żeby ktokolwiek wiedział jakie frazy wpisujesz w wyszukiwarkę, na jakie strony www wchodzisz lub jakie jest Twój adres IP, to korzystaj z pewnych narzędzi, np. sieci TOR lub VPN.

Przydatność karty incognito jest bardzo ograniczona . Sprowadza się do możliwości ukrycia przed innymi osobami, które korzystają z komputera – np. członkami rodziny – co robiłeś w internecie.

Może sprawdzić się jeżeli wchodzisz na strony, które nie cieszą się dobrą opinią (np. porno) lub z innych powód chcesz zamaskować wyniki wyszukiwania (np. szykujesz prezent).

Tryb prywatny możesz też włączyć, kiedy znajomy lub koleżanka poprosi Cię o skorzystanie “na chwilę” z komputera, bo chce np. sprawdzić pocztę elektroniczną.

Kompleksowa obsługa IT – Sprawdź korzyści dla Twojej firmy

Tryb incognito – bardzo słaby sposób na anonimowość w sieci.

Dlaczego? Przede wszystkim ze względu na ograniczenia, które już znasz. Po drugie, jak wykazały badania przeglądarki DuckDuckGo z 2018 roku, największa przeglądarka czyli Google, nawet w trybie incognito filtruje treści umieszczane w wynikach wyszukiwani a.

“Okazało się, że użytkownicy z różnych miejscowości na terytorium Stanów Zjednoczonych otrzymywali unikalnie sprofilowane wyniki wyszukiwania, które różniły się od siebie głównie kolejnością wyświetlania” – relacjonuje serwis Zaufana Trzecia Strona. Kolejność wyświetlania jest bardzo ważna, bo większość ruchu zgarniają pierwsze trzy miejsca .

Google zaprzeczył tym oskarżeniom o nadmierną personalizację wyników wyszukiwania i śledzenie osób działających w trybie incognito.

Chcesz samodzielnie przekonać się jak tryb incognito nie chroni Twojej prywatności ? Zrób eksperyment:

- Wejdź na stronę https://www.nothingprivate.ml/.

- Wpisz swoje imię w okienko i kliknij przycisk “Zobacz magię”.

- Otwórz tryb incognito i wejdź ponownie na Nothingprivate.ml – Twoje imię wyświetli się choć przecież używasz prywatnego przeglądania.

Przeglądarki śledzą Cię nawet jeżeli działasz w trybie prywatnym/incognito. Jeżeli dzięki trybowi incognito chcesz zachować anonimowość i wyrwać się z bańki informacyjnej – oglądania wyłącznie treści, które już pasują do Twoich przekonań i wcześniejszej historii korzystania z sieci – to nie odniesiesz sukcesu.

Dla poszukujących anonimowości lepszym rozwiązaniem jest korzystanie ze wspomnianej wcześniej DuckDuckGo lub sieci TOR (TOR Browser) czy też VPN.

Sposoby na zachowanie prywatności lub anonimowości w sieci zebraliśmy w poniższej tabeli.

Tryb incognito – pytania i odpowiedzi (Q&A)

Jak wejść na tryb incognito.

Wejście w tryb incognito umożliwiają wszystkie najpopularniejsze przeglądarki, m.in. Google Chrome, Firefox (tryb prywatny) i Edge (tryb inPrivate). W większości przypadku musisz kliknąć menu w prawym górnym rogu i wybrać tryb incognito. Możesz też użyć skrótów klawiaturowych, które znajdziesz wyżej.

Jak włączyć tryb incognito w Google?

Tryb incognito włączysz w Google Chrome klikając w trzy kropki w prawym górnym rogu i wybierając opcję Nowa karta incognito.

Kto widzi, co robię w trybie incognito?

Co robisz w trybie incognito widzą m.in. strony www, które odwiedzasz, dostawcy usług internetowych, służby specjalne oraz pracodawca (jeżeli korzystasz z firmowego komputera).

Czy korzystanie z trybu incognito jest bezpieczne?

Korzystanie z trybu incognito nie gwarantuje podwyższonego bezpieczeństwa – nie chroni przed atakami z użyciem złośliwego oprogramowania (np. programów typu keylogger, które przechwytują wciskane klawisze) i nie sprawi, że będziesz niewidoczny w internecie. Aby uzyskać wysoki poziom anonimowości musisz korzystać z sieci TOR lub sieci VPN.

Co daje przeglądanie incognito?

Przeglądanie incognito sprawia, że po zakończeniu sesji prywatnej informacje dotyczące historia przeglądania, pliki cookie oraz dane wpisywane do formularzy nie będą przechowywane na urządzeniu, z którego korzystasz. Urządzenie “zapomni” o Twojej aktywności, ale będzie ona widoczna dla wielu podmiotów w sieci.

Czy tryb incognito zostawia ślady?

Tak, tryb incognito zostawia ślady na komputerze/telefonie. Np. jeżeli podczas sesji prywatnej pobrałeś plik, to po jej zakończeniu nadal będzie zapisany na komputerze, podobnie ze stroną, która została dodana do zakładek.

Napisz teraz i poznaj szczegóły naszych usług informatycznych!

Skontaktuj się z naszym specjalistą lub zadzwoń +48 608 611 892

Administratorem danych osobowych jest Creative Comp Sp.zo.o z siedzibą w Warszawie, ul. Nowogrodzka 50/515, 00-695 Warszawa, który informuje, że Pani/Pana dane osobowe będą przetwarzane przez Creative Comp Sp.zo.o. w celu:

- odpowiedzi na zadane pytanie, podjęcia działań w celu realizacji umowy,

- przekazywania informacji o produktach i usługach oferowanych przez Creative Comp Sp.zo.o związanych z zadanym pytaniem,

- działania związanego z prowadzoną działalnością gospodarczą, dochodzenia roszczeń z tytułu prowadzenia działalności oraz do wypełniania prawnie usprawiedliwionych celów Administratora, w tym sprzedaży i marketingu bezpośredniego.

Przysługuje Pani/ Panu prawo dostępu do przetwarzanych danych osobowych i ich poprawiania, usunięcia a także prawo żądania zaprzestania przetwarzania danych i wniesienia sprzeciwu na warunkach określonych prawem oraz wycofania udzielonej zgody w każdym momencie, przy czym cofnięcie uprzednio wyrażonej zgody nie wpłynie na legalność przetwarzania przed jej wycofaniem, a także wniesienia skargi do organu nadzorczego. Udostępnienie danych osobowych jest dobrowolne, ale niezbędne do przetworzenia zapytania.

- Co to jest AMP

- Menedżer haseł – bezpieczne zarządzanie hasłami w pigułce

- Jakie są największe zalety subskrypcji Microsoft 365 Business Basic dla branży edukacyjnej?

- Czy subskrypcja Microsoft 365 Business Basic zapewnia bezpieczeństwo danych?

- Czy subskrypcja Microsoft 365 Business Basic umożliwia korzystanie z narzędzi do tworzenia wirtualnych wycieczek?

- Czy subskrypcja Microsoft 365 Business Basic umożliwia korzystanie z narzędzi do analizy finansowej?

- Czy subskrypcja Microsoft 365 Business Basic umożliwia korzystanie z narzędzi CRM?

- Czy subskrypcja Microsoft 365 Business Basic umożliwia dostęp do narzędzi do analizy rynku?

- Jakie narzędzia do analizy danych są dostępne w subskrypcji Microsoft 365 Business Basic?

- Czy Microsoft 365 Business Standard oferuje narzędzia do zarządzania relacjami z klientami (CRM)?

- Jakie narzędzia do zarządzania projektami są dostępne w subskrypcji Microsoft 365 Business Basic?

- Jakie opcje dołączania użytkowników oferuje Microsoft 365 Business Standard?

- Jakie są koszty subskrypcji Microsoft 365 Business Basic?

- Czy subskrypcja Microsoft 365 Business Basic zapewnia dostęp do chmury prywatnej?

- Jak skonfigurować dostęp do Microsoft 365 Business Standard dla pracowników zdalnych?

- Czy subskrypcja Microsoft 365 Business Basic umożliwia dostęp do narzędzi do automatyzacji procesów biznesowych?

- Czy subskrypcja Microsoft 365 Business Basic umożliwia dostęp do narzędzi do tworzenia kursów e-learningowych?

- Czy Microsoft 365 Business Standard oferuje możliwość udostępniania plików i folderów w chmurze?

- Jak można skorzystać z subskrypcji Microsoft 365 Business Basic?

- Jakie są największe zalety subskrypcji Microsoft 365 Business Basic dla branży hotelarskiej?

- Jakie są dostępne opcje zarządzania użytkownikami w Microsoft 365 Business Standard?

- Czy subskrypcja Microsoft 365 Business Basic umożliwia dostęp do narzędzi do tworzenia animacji?

- Czy Microsoft 365 Business Standard oferuje narzędzia do organizacji webinarów?

- Czy warto wybrać subskrypcję Microsoft 365 Business Basic?

- Jakie aplikacje biurowe są dostępne w subskrypcji Microsoft 365 Business Basic?

- Czy Microsoft 365 Business Standard umożliwia współpracę w czasie rzeczywistym?

- Jakie aplikacje zawiera Microsoft 365 Business Standard?

- Czy subskrypcja Microsoft 365 Business Basic umożliwia korzystanie z narzędzi do tworzenia sklepów internetowych?

- Czy subskrypcja Microsoft 365 Business Basic umożliwia integrację z innymi narzędziami i aplikacjami?

- Czy subskrypcja Microsoft 365 Business Basic umożliwia korzystanie z narzędzi do tworzenia prezentacji?

- Czy Microsoft 365 Business Standard oferuje narzędzia do monitorowania wykorzystania aplikacji i zasobów?

- Czy subskrypcja Microsoft 365 Business Basic umożliwia korzystanie z narzędzi do planowania budżetu?

- Czy Microsoft 365 Business Standard oferuje wsparcie techniczne dla użytkowników?

- Microsoft Planner

- Czy subskrypcja Microsoft 365 Business Basic umożliwia korzystanie z narzędzi do tworzenia testów i quizów online?

- Czy Microsoft 365 Business Standard oferuje narzędzia do zarządzania relacjami z dostawcami (SRM)?

- Jak zainstalować Microsoft 365 Business Standard?

- Czy subskrypcja Microsoft 365 Business Basic umożliwia korzystanie z narzędzi do zarządzania projektami budowlanymi?

- Jak skonfigurować integrację Microsoft 365 Business Standard z innymi narzędziami firmy?

- Czy subskrypcja Microsoft 365 Business Basic jest skalowalna?

- Jakie są największe wyzwania związane z korzystaniem z subskrypcji Microsoft 365 Business Basic?

- Jak zabezpieczyć moje dane w Microsoft 365 Business Standard?

- Jakie są największe zalety subskrypcji Microsoft 365 Business Basic dla branży turystycznej?

- Czy Microsoft 365 Business Standard oferuje narzędzia do tworzenia i zarządzania bazami danych?

- Jak zintegrować Microsoft 365 Business Standard z moim systemem księgowym?

- <br>Czy subskrypcja Microsoft 365 Business Basic wymaga dużej wiedzy technicznej?

- Jak zintegrować Microsoft 365 Business Standard z moim systemem CRM?

- Jakie są najważniejsze czynniki, na które należy zwrócić uwagę przed wyborem subskrypcji Microsoft 365 Business Basic?

- Jak korzystać z narzędzi raportowania i analizy danych w Microsoft 365 Business Standard?

- Jakie są największe zalety subskrypcji Microsoft 365 Business Basic dla branży sprzedażowej?

- Microsoft Stream

- Jakie są dostępne opcje personalizacji interfejsu użytkownika w Microsoft 365 Business Standard?

- Czy subskrypcja Microsoft 365 Business Basic umożliwia korzystanie z narzędzi do zarządzania relacjami z klientami?

- Czy Microsoft 365 Business Standard oferuje narzędzia do zarządzania projektami Agile?

- Jakie narzędzia do zarządzania dokumentami są dostępne w subskrypcji Microsoft 365 Business Basic?

- Czy subskrypcja Microsoft 365 Business Basic umożliwia korzystanie z narzędzi do tworzenia formularzy online?

- Czy subskrypcja Microsoft 365 Business Basic umożliwia korzystanie z narzędzi do tworzenia dokumentów?

- Jakie są największe zalety subskrypcji Microsoft 365 Business Basic dla branży usługowej?

- Czy subskrypcja Microsoft 365 Business Basic umożliwia korzystanie z narzędzi do zarządzania magazynem?

- Czy subskrypcja Microsoft 365 Business Basic umożliwia dostęp do narzędzi do generowania faktur?

- Jakie są limity przechowywania danych w Microsoft 365 Business Standard?

- Czy subskrypcja Microsoft 365 Business Basic jest łatwa w użyciu?

- Jak zintegrować Microsoft 365 Business Standard z moim systemem informatycznym?

- Czy subskrypcja Microsoft 365 Business Basic umożliwia korzystanie z narzędzi do zarządzania łańcuchem dostaw?

- Czy subskrypcja Microsoft 365 Business Basic umożliwia dostęp do specjalistycznych aplikacji?

- Jakie są dostępne opcje uwierzytelniania użytkowników w Microsoft 365 Business Standard?

- Jakie są największe zalety subskrypcji Microsoft 365 Business Basic dla działu HR?

- Jak zaktualizować moje konto do wersji Microsoft 365 Business Standard?

- Jak zwiększyć wydajność mojej firmy przy użyciu Microsoft 365 Business Standard?

- Jakie opcje backupu oferuje Microsoft 365 Business Standard?

- Ile kosztuje Microsoft 365 Business Standard?

- Jakie narzędzia do zarządzania zasobami ludzkimi są dostępne w subskrypcji Microsoft 365 Business Basic?

- Microsoft MyAnalytics

- Czy Microsoft 365 Business Standard oferuje narzędzia do monitorowania wykorzystania zasobów?

- Czy subskrypcja Microsoft 365 Business Basic umożliwia dostęp do narzędzi do tworzenia planów marketingowych?

- Jakie narzędzia do tworzenia prezentacji są dostępne w subskrypcji Microsoft 365 Business Basic?

- Microsoft Outlook

- Czy subskrypcja Microsoft 365 Business Basic jest dostępna w innych językach niż polski?

- Czy subskrypcja Microsoft 365 Business Basic umożliwia dostęp do narzędzi do zarządzania kampaniami reklamowymi?

- Jakie są dostępne opcje konfiguracji i zarządzania pocztą elektroniczną w Microsoft 365 Business Standard?

- Jakie są zalety subskrypcji Microsoft 365 Business Basic?

- Czy Microsoft 365 Business Basic umożliwia udostępnianie plików w chmurze?

- Jakie są największe zalety subskrypcji Microsoft 365 Business Basic dla działu IT?

- Czy subskrypcja Microsoft 365 Business Basic umożliwia tworzenie formularzy i ankiet?

- Czy Microsoft 365 Business Standard oferuje opcje personalizacji i dostosowania do potrzeb mojej firmy?

- Jak wyłączyć niepotrzebne aplikacje w Microsoft 365 Business Standard?

- Jakie są dostępne opcje konfiguracji systemu powiadomień w Microsoft 365 Business Standard?

- Jakie narzędzia do zarządzania relacjami z klientami są dostępne w subskrypcji Microsoft 365 Business Basic?

- Jakie narzędzia do komunikacji i współpracy są dostępne w subskrypcji Microsoft 365 Business Basic?

- Jakie są największe zalety subskrypcji Microsoft 365 Business Basic dla branży IT?

- Jak korzystać z narzędzi analitycznych w Microsoft 365 Business Standard?

- Czy subskrypcja Microsoft 365 Business Basic umożliwia korzystanie z narzędzi do zarządzania wizytami pacjentów?

- Czy Microsoft 365 Business Standard oferuje opcje automatyzacji procesów biznesowych?

- Czy subskrypcja Microsoft 365 Business Basic umożliwia dostęp do narzędzi do tworzenia grafiki?

- Jak zabezpieczyć dane w Microsoft 365 Business Standard?

- Co to jest Microsoft 365 Business Standard?

- Jakie są największe zalety subskrypcji Microsoft 365 Business Basic dla branży logistycznej?

- Jakie narzędzia do zarządzania czasem pracy są dostępne w subskrypcji Microsoft 365 Business Basic?

- Jakie są największe zalety subskrypcji Microsoft 365 Business Basic dla branży medycznej?

- Jakie są dostępne opcje przechowywania i udostępniania dokumentów w Microsoft 365 Business Standard?

- Jakie są wymagania sprzętowe do uruchomienia Microsoft 365 Business Standard?

- Czy subskrypcja Microsoft 365 Business Basic umożliwia dostęp do narzędzi do zarządzania projektami?

- Czy subskrypcja Microsoft 365 Business Basic umożliwia korzystanie z narzędzi do pracy zdalnej?

- Jakie narzędzia do zarządzania danymi są dostępne w subskrypcji Microsoft 365 Business Basic?

- Czy subskrypcja Microsoft 365 Business Basic umożliwia dostęp do narzędzi do monitorowania i raportowania czasu pracy?

- Jak działa Microsoft 365 Business Standard w chmurze?

- Jakie są największe zalety subskrypcji Microsoft 365 Business Basic dla działu sprzedaży?

- Jak skonfigurować Microsoft 365 Business Standard dla mojej firmy?

- Jakie narzędzia oferuje Microsoft 365 Business Standard dla zarządzania projektami?

- Jakie są największe zalety subskrypcji Microsoft 365 Business Basic dla małych firm?

- Jakie są największe zalety subskrypcji Microsoft 365 Business Basic dla pracowników zdalnych?

- Jakie są największe zalety subskrypcji Microsoft 365 Business Basic dla przedsiębiorstw?

- Microsoft Forms

- Jakie są wymagania dotyczące licencjonowania Microsoft 365 Business Standard?

- Jakie narzędzia do zarządzania zasobami IT są dostępne w subskrypcji Microsoft 365 Business Basic?

- Czy Microsoft 365 Business Standard oferuje narzędzia do analizy danych i generowania raportów?

- Microsoft To Do

- Czy subskrypcja Microsoft 365 Business Basic umożliwia integrację z innymi narzędziami biznesowymi?

- Jakie są największe zalety subskrypcji Microsoft 365 Business Basic dla małych przedsiębiorstw?

- Jakie są największe zalety korzystania z aplikacji biurowych w chmurze?

- Microsoft Teams

- Czy Microsoft 365 Business Standard oferuje narzędzia do tworzenia formularzy i ankiet?

- Czy Microsoft 365 Business Standard oferuje narzędzia do zarządzania procesem sprzedaży (SPM)?

- Jakie są największe zalety subskrypcji Microsoft 365 Business Basic dla dużych firm?

- Czy subskrypcja Microsoft 365 Business Basic umożliwia dostęp do narzędzi do tworzenia wideo?

- Czy subskrypcja Microsoft 365 Business Basic umożliwia integrację z innymi narzędziami do zarządzania projektami?

- Jakie są dostępne opcje personalizacji i dostosowania do potrzeb mojej firmy w Microsoft 365 Business Standard?

- Czy subskrypcja Microsoft 365 Business Basic umożliwia tworzenie stron internetowych?

- Jakie są dostępne opcje integracji z narzędziami społecznościowymi w Microsoft 365 Business Standard?

- Microsoft Power BI

- Jakie są największe zalety subskrypcji Microsoft 365 Business Basic dla małych i średnich przedsiębiorstw?

- Jak skonfigurować dostęp do Microsoft 365 Business Standard z zewnętrznych urządzeń?

- Jakie są największe zalety subskrypcji Microsoft 365 Business Basic dla branży e-commerce?

- Jakie są największe zalety subskrypcji Microsoft 365 Business Basic dla pracowników?

- Czy subskrypcja Microsoft 365 Business Basic umożliwia dostęp do aplikacji mobilnych?

- Czy Microsoft 365 Business Standard oferuje narzędzia do organizacji spotkań wideo?

- Czy Microsoft 365 Business Standard działa na urządzeniach mobilnych?

- Jakie są największe zalety subskrypcji Microsoft 365 Business Basic dla działu marketingu?

- Jakie są największe zalety subskrypcji Microsoft 365 Business Basic dla branży finansowej?

- Jakie są wady subskrypcji Microsoft 365 Business Basic?

- Jakie są największe zalety subskrypcji Microsoft 365 Business Basic dla branży farmaceutycznej?

- Czy subskrypcja Microsoft 365 Business Basic umożliwia korzystanie z narzędzi do automatyzacji marketingu?

- Jakie są ograniczenia subskrypcji Microsoft 365 Business Basic?

- Jakie są największe zalety subskrypcji Microsoft 365 Business Basic dla działu księgowości?

- Jakie są różnice między Microsoft 365 Business Standard a Microsoft 365 Personal lub Microsoft 365 Home?

- Czy subskrypcja Microsoft 365 Business Basic oferuje wsparcie techniczne?

- Czy subskrypcja Microsoft 365 Business Basic umożliwia pracę offline?

- Jakie są największe zalety subskrypcji Microsoft 365 Business Basic dla branży kreatywnej?

- Czy Microsoft 365 Business Standard oferuje narzędzia do tworzenia stron internetowych?

- Czy subskrypcja Microsoft 365 Business Basic umożliwia korzystanie z narzędzi do zarządzania produkcją?

- Jakie są korzyści korzystania z Microsoft 365 Business Standard?

- Czy subskrypcja Microsoft 365 Business Basic jest zgodna z innymi rozwiązaniami Microsoft?

- Microsoft 365 Business Basic

- Czy Microsoft 365 Business Standard oferuje obsługę poczty elektronicznej?

- Czy subskrypcja Microsoft 365 Business Basic umożliwia korzystanie z narzędzi do tworzenia raportów sprzedażowych?

- Czy subskrypcja Microsoft 365 Business Basic umożliwia automatyzację procesów biznesowych?

- Jakie są dostępne plany subskrypcji Microsoft 365 Business Standard?

- Czy Microsoft 365 Business Standard oferuje narzędzia do zarządzania zadaniami?

- Czy Microsoft 365 Business Basic zawiera narzędzia do pracy zdalnej?

- Czy subskrypcja Microsoft 365 Business Basic umożliwia korzystanie z narzędzi do monitorowania postępów projektów?

- Czy subskrypcja Microsoft 365 Business Basic jest zgodna z RODO?

- Czy Microsoft 365 Business Basic jest odpowiedni dla małych firm?

- Czy subskrypcja Microsoft 365 Business Basic umożliwia korzystanie z narzędzi do tworzenia ankiet i formularzy?

- Jak skonfigurować dostęp do Microsoft 365 Business Standard z zewnątrz mojej firmy?

- Ile lat przechowujemy dokumenty w archiwum?

- Poznaj sekrety osiągania sukcesu w audycie IT!

- Co zrobić aby zwiększyć wydajność laptopa?

- Jakie są rodzaje outsourcingu?

- Czym jest system komputerowy?

- Comarch ERP Optima – programu do księgowania

- Jak pozbyć się śmieci z komputera?

- Jakie są trzy podstawowe koncepcję bezpieczeństwa informacji?

- Systemy nadzoru

- Jaka jest różnica między Ochrona danych a bezpieczeństwem informacji?

- Jak zwiększyć ilość FPS?

- Czy można mieć dwa programy antywirusowe na komputerze?

- Który antywirus najmniej obciąża system

- Po co outsourcing?

- Jak sprawdzić jakie aplikacje uruchamiają się wraz z systemem

- Systemy zarządzania bezpieczeństwem SOAR. Funkcje, możliwości, korzyści

- Uwolnij potencjał swojego biznesu dzięki profesjonalnym usługom IT w Warszawie!

- Jaka jest rola zintegrowanych systemów informatycznych przedsiębiorstwa?

- Uzyskaj profesjonalne wsparcie IT i przenieś swój biznes na wyższy poziom!

- Czym się rozni SAP od ERP?

- Kradzież danych – problem XXI wieku

- Czy IOD musi mieć wykształcenie prawnicze?

- Kiedy jest zapewnione bezpieczeństwo informacji?

- Jak sprawdzić czy sterowniki urządzeń są aktualne i zainstalowane prawidłowo

- Ile kopii zapasowych?

- Jaki jest zakres usług informatycznych?

- Czy archiwizuje się kopie dokumentów?

- Jak sprawdzić czy programy i aplikacje na komputerze są aktualne

- 10 kroków do wdrożenia i monitorowania bezpieczeństwa kopii za pomocą systemów nadzoru!

- Jak sprawdzić czy na dysku twardym nie ma błędów

- Jakie są zasady archiwizacji danych?

- Co to jest system zarządzania bezpieczeństwem informacji?

- Czym są systemy informatyczne z czego się składają i jakie funkcje pełnią?

- Zabezpiecz swoją firmę już teraz! Chroń dane swojej firmy dzięki naszym usługom IT

- Jak sprawdzić jakie urządzenia są podłączone do sieci Wi-Fi

- Czy certyfikat ISO jest obowiązkowy?

- Jaka bazą danych do strony internetowej?

- Jak poprawnie archiwizować dokumenty?

- Jak sprawdzić czy karta graficzna jest odpowiednio skonfigurowana

- Jak często powinno się czyścić laptopa?

- Na czym polega praca Sieciowca?

- Czy opłaca się naprawiać stary komputer?

- Kto przyznaje certyfikat ISO?

- Jakie są normy?

- Audyt bezpieczeństwa – kompleksowy przewodnik

- Monitorowanie bezpieczeństwa infrastruktury informatycznej

- Czy potrzebna jest kopia zapasowa?

- Co to jest zarządzanie bezpieczeństwem?

- Czy Windows 11 spowalnia komputer?

- Jakie są rodzaje bezpieczeństwa?